Update: In den Kommentaren hat paydirekt mitgeteilt, dass die Lücke behoben ist. Es steht eine aktuelle Version des Plug-in zum Download

Wer in seinem Shopware-Onlineshop bereits Paydirekt einsetzt lebt möglicherweise gefährlich.

Denn durch eine Sicherheitslücke im aktuellen Zahlungsplugin von Paydirekt (Version 1.0.26) ist es derzeit möglich den Lagerbestand von Shopware Online-Shops so zu kompromittieren, dass eine Bestellung der Artikel nicht mehr möglich ist.

Darauf weist der IT Sachverständige und Shopware-Experte Patrick Emmler hin, der die Sicherheitslücke entdeckt hat.

Das Anwenden der Sicherheitslücke ist dabei relativ trivial, führt Emmler weiter aus und kann praktisch ohne großen Aufwand ausgeführt werden, wenn man weiß wie.

Die Gefahr besteht darin, dass mit der entdeckten Lücke der Lagerbestand von einigen wenigen Artikeln oder sogar über ein Script der gesamte Lagerbestand des Produktsortiment im Shop auf 0 gesetzt werden kann, ohne das man sich einen internen Zugang auf den Shop verschaffen muss.

Bestellungen durch weitere potentielle Kunden sind dann gesamtheitlich nicht mehr möglich und der damit verbundene Schaden durch den entgangenen Umsatz je nach Shopgröße entsprechend hoch.

Gerade Shopbetreiber, welche durch fehlendes fachliches Wissen, unregelmäßige Shop-Pflege und Kontrolle im Backend dies nicht oder zu spät bemerken sind davon besonders gefährdet.

Ein Schelm wer sich Böses dabei denkt, wenn möglicherweise ein Mitbewerber aus der eigenen Branche dem Marktbegleiter mit einem Shopware-Shop ein Schnippchen schlagen möchte und die am Besten laufenden Artikel einfach mal über das Wochenende „aus dem Sortiment nimmt“.

Ebenso kann die Sicherheitslücke auch von klassischen Hackern verwendet werden, um ohne konkreten Bezug auf den Onlineshop großen Schaden anzurichten.

Patrick Emmler empfiehlt deshalb das Paydirekt-Plugin vorerst zu deaktivieren und auf ein mögliches Update zu warten, welches diese Lücke schließt.

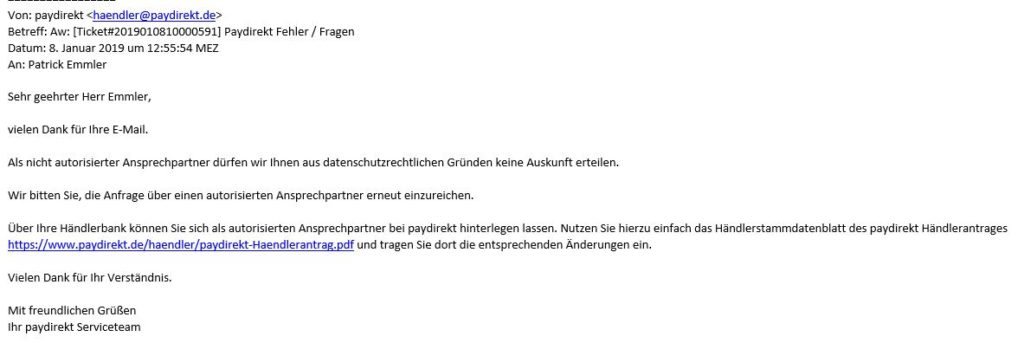

Von der Sicherheitslücke hat er Paydirekt und den Plugin-Entwickler bereits in Kenntnis gesetzt und auch Rückmeldungen erhalten.

Fun fact hierbei: Paydirekt will seine Meldung zur Sicherheitslücke bisher aus Datenschutzgründen nicht annehmen und bearbeiten, weil er kein authorisierter Paydirekt-Händler ist.

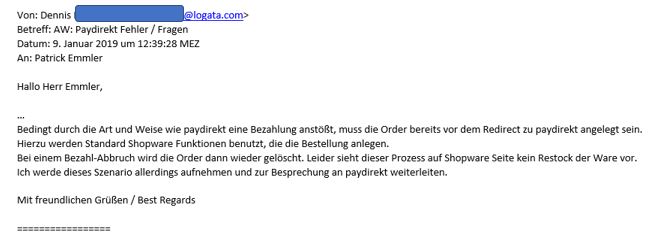

Ebenso erstaunt die Rückmeldung des Plugin-Entwickler: „Die Art und Weise wie der Zahlungsvorgang durchgeführt wird, ist seitens Paydirekt funktionspezifisch so gegeben, dass die Sicherheitslücke in der aktuellen Form vorhanden ist.“

Dies kann Emmler aus seiner Erfahrung mit anderen Zahlungsdienstleistern wie Paypal, Sofort oder Klarna nicht bestätigen. Diese funktionieren ordnungsgemäß und können für einen entsprechenden Angriff nicht genutzt werden.

Sollte die bestehende Lücke seitens Paydirekt tatsächlich technisch systemimmanent sein, rät Emmler davon ab, Paydirekt bis auf Weiteres einzusetzen, um sich vor der Gefahr eines „Paydirekt-Knockout“ zu schützen.

Außer Shopware beträfe dies möglicherweise dann auch alle anderen Shopsysteme, welche Paydirekt bereits einsetzen.

Er sieht hierbei im Kontext auch ein generelles Problem, welches immer wieder anzutreffen ist. Funktionserweiterungen jeglicher Art werden seines Erachtens immer mehr, nur noch auf die spezifische Hauptfunktionen hin entwickelt.

Usability, Logik, Effizienz und Sicherheit geraten leider oft immer mehr ins Hintertreffen. Dies jedoch nicht nur aus Sicht der Entwickler, welche unter Zeitdruck in immer kürzerer Zeit „eine Funktion abliefern“ müssen. Sondern auch auf Seiten der Kunden oder beauftragenden Unternehmen, welche auf externe Dienstleister zurückgreifen.

Oft genug bleibt am Schluss zu wenig Zeit und Muße, um wirklich alle relevanten Bereiche ausführlich genug zu testen oder fragliche Prozesse auf deren weitere Auswirkungen zu interpretieren.

Deshalb sein Rat – auch – für Shopbetreiber: Testen, testen, testen.

Update: In den Kommentaren hat paydirekt mitgeteilt, dass die Lücke behoben ist. Es steht eine aktuelle Version des Plug-in zum Download

Lieber Mark Steier,

ihr Artikel ist so nicht zutreffend: Beim Abbrechen einer Bestellung bei Online-Händlern, die ein paydirekt Shopware-Plug-In von Logata einsetzen, wurde die Ware nicht automatisch auf den Lagerbestand zurückgebucht. Der Lagerbestand des Händlers hätte hierdurch theoretisch vorsätzlich kurzzeitig blockiert werden können, wie dies übrigens zum Beispiel bei der Vorkasse generell möglich ist.

Entgegen Ihrer Berichterstattung handelt es sich hierbei nicht um eine Sicherheitslücke – Daten von Händlern und Kunden waren hierdurch nicht gefährdet, denn es bestand zu keiner Zeit ein Risiko bezüglich sensibler Daten. Der Hersteller des Plug-Ins hat das Thema bereits gelöst. Das aktualisierte Plug-In steht im Download-Portal zur Verfügung. Insofern freuen wir uns über eine Aktualisierung des Beitrags.

Viele Grüße

Ihr paydirekt Presse-Team

Ahoi liebes paydirekt Presse-Team,

euer Beispiel zum Vorkassekauf hinkt ein wenig. Warum?

-> Der Vorkassekauf ist im Backend sichtbar

-> Wird dieser storniert findet ein Restock statt

Was passiert beim Zahlungsabbruch einer paydirekt-Zahlung

-> Der Kauf ist im Backend NICHT für den Händler sichtbar

-> Die Lagerbelastung ist für den Händler NICHT sichtbar

-> Der fehlende Restock ist für den Händler NICHT sichtbar

Und genau da liegt der Hase im Pfeffer. Beim Vorkassekauf sieht der Händler, dass etwas passiert ist und kann reagieren, bei Aussnutzung der Lücke erhält der Händler keine Notification und sieht keinen Handlungsbedarf!

Daher ist euer Vergleich falsch.

Trotzdem freut es mich, dass ihr reagiert und die Herausforderung behebt.

Liebe Grüße Mark

Ich kann nach dem Update des Plugin in einem Kundenprojekt und Testen des Bestellabbruch mit Paydirekt bestätigen, dass die Rückbuchung des Lagerbestand nun ordnungsgemäß funktioniert.

Hinzufügen möchte ich, dass die Fehlfunktion durchaus aus entsprechender Sichtweise als “Sicherheitslücke” klassifiziert werden konnte, da diese dazu geeignet war, Shopware-Shops in erheblichem Maße monetär zu beeinträchtigen oder gar aktiv von außen bewusst zu schädigen, wenn die entsprechenden Voraussetzungen (u.a. Flag Abverkauf) erfüllt waren. Die Definition “Sicherheitslücke” kann per se nicht ausschließlich z.B. auf das Abgreifen von Daten angewendet werden, sondern muss in der zunehmenden Digitalisierung auch in einem entsprechenden Kontext erfasst werden.

Dies war Paydirekt mit der Rückmeldung auf den Datenschutz und der nicht vorhandenen Authorisierung initial nicht gelungen. Gerade deshalb freue ich mich über die schnelle Reaktion und Behebung nach der öffentlichen Berichterstattung, welche bei anderen Zahlungsdienstleistern (z.B. Klarna) oft zu wünschen übrig lässt.

Sehe hier nun auch nicht die schuld beim Payment Entwickler noch bei paydirekt.

Dies liegt definitiv an der Logik von Shopware selbst.

Das sehe ich nicht so. Andere Zahlungsarten wie Sofort und Paypal funktionieren ordnungsgemäß und führen nicht zu einer Bestandsabbuchung. Insofern ist das Argument das es an der Logik von Shopware liegen soll technisch und fachlich nicht nachvollziehbar.

Es ist in der Tat so, dass eine stornierte oder nicht abgeschlossene Bestellung in Shopware den Bestand nicht korrigiert. Dafür gibt es ein Plugin: https://store.shopware.com/coe4396270529861/storno-mit-automatischer-bestandskorrektur.html

Weiterhin gibt es ein Demo-Zahlungsanbieter-Plugin von Shopware ( https://developers.shopware.com/developers-guide/payment-plugin/ ) bei dem das von Paydirekt verwendete Verhalten genau so ist. Die Bestellung wird gespeichert und danach wird dann auf den Geldeingang gewartet. Bricht man den Vorgang ab, ist der Bestand weg und kommt auch nicht wieder.

Hier müsste also der Payment-Plugin-Hersteller einprogrammieren, dass eine nicht erfolgte Zahlung nach einer gewissen Zeit den Bestand wieder freigibt.

Solang ein Artikel nicht auf Abverkauf ist, wird dieser auch ohne Lagerbestand bestellbar sein

Das ist korrekt. Es gibt aber auch genügend Shops die die Funktion Abverkauf häufig oder sogar überwiegend nutzen.